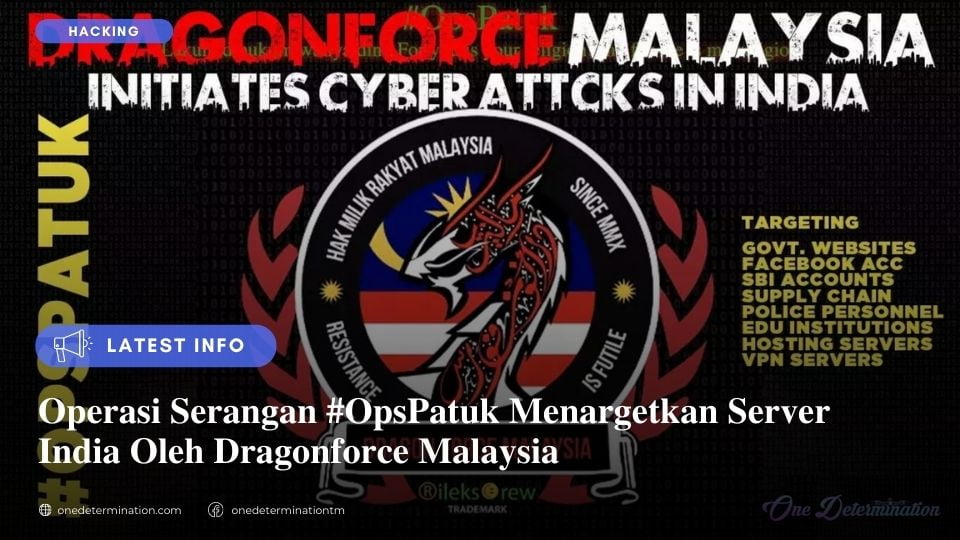

Operasi OpsPatuk dimulai pada 6 Juni lalu. Sebagai balasan atas pernyataan kontroversial yang dibuat oleh juru bicara BJP, organisasi hacktivist Malaysia DragonForce mulai menyerang India pada saat itu.

Bahkan saat negara ini masih belum pulih dari OpsPatuk, serangan cyber baru-baru ini yang diluncurkan oleh DragonForce, kelompok peretas yang berbasis di Malaysia bersiap-siap untuk perayaan satu tahun di dunia maya. Tidak mengherankan, OpsPatuk adalah salah satu tema perayaannya tahun ini dan DragonForce telah meminta anggota dan pendukungnya untuk lebih menargetkan India sebagai bagian dari perayaan tersebut.

Sebuah kelompok ‘hacktivist’ pro-Palestina, DragonForce meluncurkan serangkaian serangan cyber terhadap situs-situs dan pengguna India sebagai balas dendam atas komentar menghina juru bicara BJP Nupur Sharma tentang Nabi Muhammad. Ratusan situs web diretas dan dirusak, setelah itu DragonForce mulai meretas server dan membocorkan data pribadi orang India.

Selama tiga hari terakhir, DragonForce memposting dua pesan di domain web gelap mereka, yang keduanya telah diakses oleh Free Press Journal. Kedua pesan tersebut, yang ditulis dalam bahasa Melayu, menguraikan kegiatan yang akan diselenggarakan DragonForce sebagai bagian dari perayaan untuk menyelesaikan satu tahun di web gelap. Domain web gelap DragonForce dimulai pada 11 Juni 2021. Sekarang memiliki lebih dari 13.000 anggota yang berpartisipasi di lebih dari 11.000 forum diskusi.

Kegiatan pertama berkaitan dengan kompetisi berbagi video di TikTok, platform populer untuk berbagi video pendek.

“Semua peserta diberikan pilihan untuk membuat video terkait OpsBedil atau OpsPatuk. Hanya dua tema ini yang diperbolehkan dalam konten video. Anda juga diharuskan untuk hanya menampilkan konten atau info otentik tanpa dilebih-lebihkan dengan info palsu. Kompetisi ini terbuka untuk semua anggota forum DFM dan juga semua warga Malaysia,” bunyi salah satu pesan.

Peretas secara rutin membagikan video peretasan mereka, menampilkan semua langkah yang mereka ambil saat melakukan pekerjaan, dan video ini dikenal sebagai video ‘Bukti Konsep’. OpsBedil adalah serangan cyber serupa yang diluncurkan oleh Dragonforce terhadap Israel tahun lalu.

Pesan selanjutnya memberikan tagar yang relevan untuk digunakan dalam video, menentukan tanggal di mana video harus diposting dan menjanjikan hadiah menarik bagi para pemenang. Ini ditafsirkan sebagai panggilan terbuka lainnya kepada semua peretas untuk menargetkan situs web dan server India dan memposting bukti eksploitasi mereka.

Mengenal OpsPatuk

DragonForce Malaysia telah meluncurkan kampanye baru yang disebut OpsPatuk. Operasi ini, seperti semua yang dilakukan oleh kelompok hacktivist ini, bersifat reaktif dan sebagai tanggapan atas kutukan juru bicara Partai Bharatiya Janata (BJP) yang kontroversial Nupur Sharma terhadap Nabi Muhammad SAW.

Sebagai tanggapan, DragonForce Malaysia telah mulai scanning, defacing, dan mengeksekusi serangan Distributed Denial-of-Service (DDoS) secara acak terhadap beberapa situs web di India, dengan dukungan dari beberapa kelompok peretas lainnya. Pelaku ancaman yang lebih maju telah terlihat mengeksploitasi eksploitasi yang terbaru, menyusup ke jaringan, dan leaking data.

Serangan Yang Digunakan

Sebagai bagian dari OpsPatuk, anggota DragonForce Malaysia dan kelompok peretas lainnya mulai menargetkan banyak perusahaan dan sumber daya pemerintah di India dengan defacements, serangan distributed denial-of-service, dan data leak pada 10 Juni 2022. Pada saat publikasi, operasi ini masih berlangsung.

1. Defacement

Sejak kampanye dimulai pada 10 Juni, System 021 telah mengamati beberapa defacements di seluruh India oleh DragonForce Malaysia dan kelompok peretas lainnya. Menurut pencemaran nama baik, juru bicara BJP India, Nupur Sharm, menghina Nabi Muhammad SAW dan bahwa negara itu menganiaya komunitas Muslimnya. Dalam defacement, DragonForce Malaysia menegaskan bahwa pada akhirnya akan mengalahkan India, tetapi tidak menjelaskan tujuan utamanya.

Selain banyak defacements DragonForce Malaysia, beberapa kelompok peretas dari negara lain. Sebuah kelompok hacktivist Indonesia, seperti Hacktivist of Garuda, One Hat Cyber Team, FoursdeathTeam, Tatsumi Crew Team, dan lain-lain, terlihat bekerja sama dengan DragonForce merusak beberapa situs web di seluruh India.

#OpsPatuk Hacked Thane Police website ☝️ https://t.co/aDF4V59br1https://t.co/JEjqkQHZOShttps://t.co/dYJkCBQJld pic.twitter.com/ACWgtZZ2NC

— DragonForceIO (@DragonForceIO) June 14, 2022

2. DDOS

DragonForce Malaysia, seperti dalam operasi sebelumnya, menggunakan iklan yang dirancang dengan baik yang memberikan rincian target untuk membujuk pengikut untuk bergabung dengan operasi. Acara tersebut dipublikasikan di forum DragonForce Malaysia dan disebarluaskan di media sosial. Kampanye DDoS dari kelompok ancaman biasanya diumumkan kurang dari 24 jam sebelumnya. Selain serangan resmi, “lone-wolfs” kemungkinan akan meluncurkan serangan DDoS yang tidak terduga saat operasi berlangsung.

DragonForce Malaysia tidak dianggap sebagai kelompok ancaman yang maju atau gigih, juga tidak dianggap canggih saat ini. Namun, di mana mereka kekurangan kecerdasan, mereka mengimbangi kemampuan organisasi dan kapasitas untuk mengkomunikasikan pengetahuan secara efisien kepada anggota lain. Selama #OpsPatuk, aktor ancaman menggunakan toolkit normal DragonForce Malaysia, termasuk namun tidak terbatas pada Slowloris, DDoSTool, DDoS-Ripper, Hammer, dan banyak script tambahan yang biasa ditemukan di repositori open source seperti GitHub. Sampai saat ini, kelompok ancaman belum diamati menggunakan botnet IoT.

3. Leak Data

Sejak awal kampanye, DragonForce Malaysia dan Hacktivist of Garuda telah mengklaim membocorkan banyak data. Kebocoran data seringkali sulit untuk diautentikasi dan dilacak kembali ke sumbernya. Saat ini, kelompok peretas lainnya mengklaim telah menyusup dan mengekspos data dari berbagai lembaga pemerintah, departemen kepolisian, lembaga keuangan, layanan VPN, perguruan tinggi, service provider, dan database India lainnya.

4. CVE-2022-26134 Atlassian Confluence (RCE)

Atlassian mengeluarkan nasihat keamanan pada 3 Juni 2022, menyoroti kerentanan zero-day yang memengaruhi versi Server Confluence dan Data Center. Penyerang yang tidak diautentikasi mungkin mengeksploitasi kerentanan Remote Code Execution (RCE) untuk mengeksekusi kode arbitrer pada contoh Server Confluence atau Data Center. Sebelum Atlassian dibuat sadar akan kerentanan, CVE-2022-26134, ditemukan dieksploitasi secara aktif di alam liar.

Aksi #OpsPatuk ini akan terus berlanjut ke depannya, agar kalian tidak ketinggalan info atau ingin berpartisipasi, Kamu bisa langsung cek sosial media dari Dragonforce.